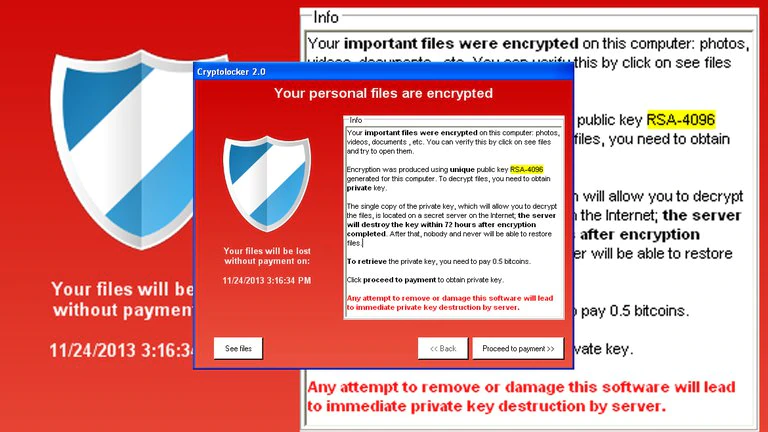

Lo que comienza como una inocente acción de un empleado que hace clic en un enlace aparentemente inofensivo de su correo electrónico puede dar lugar a una crisis que pone de rodillas a empresas multimillonarias, aviva las tensiones geopolíticas y tiene efectos en cadena en la economía global.

En los últimos días se registró una ola de ataques de “ransomware”, secuestro de datos, que paralizaron las infraestructuras críticas de Estados Unidos, interrumpieron las principales cadenas de suministro de alimentos y dejaron muy en claro que ninguna empresa -grande o pequeña- u organismo estatal de ningún país está a salvo de estos ciberataques. Y de acuerdo al FBI, ya se registran en el mundo un “ransomware” cada 8 minutos.

El secuestro de datos y la paralización de los sistemas informáticos para conseguir el pago de un rescate aumentaron en el último año debido a una confluencia de factores, como el auge de las criptomonedas difíciles de rastrear, el aumento del trabajo desde casa que dio lugar a nuevas vulnerabilidades informáticas y un clima político marcado por las continuas tensiones entre Estados Unidos y Rusia, el país del que proceden muchos de estos asaltos.

El reciente ataque a Colonial Pipeline, la operadora de uno de los mayores oleoductos de Estados Unidos, también demostró que las víctimas se ven obligadas a decidir entre pagar a los delincuentes sus demandas de rescate o tener pérdidas multimillonarias por no poder operar sus negocios. El ciberataque provocó el cierre durante varios días del conducto que suministra casi la mitad del combustible que se consume en la Costa Este norteamericana. Como resultado, el pánico hizo que los precios de la gasolina alcanzaran sus niveles más altos en siete años. Y ocurrió justo antes del fin de semana del Memorial Day en el que se produce una enorme movilización por las autopistas de todo el país.

Finalmente, Colonial Pipeline tomó la decisión de pagar un rescate de 4,4 millones de dólares en criptodivisas a DarkSide, la organización criminal de Europa del Este que, según el FBI, está detrás del ataque. “La decisión no fue fácil, pero tuvimos que tomarla para que no se extendiera el daño a nuestros clientes”, dijo un portavoz de la compañía a ABC News. Se refería a que de ese suministro de combustible dependen directamente hospitales, aeropuertos, estaciones de bomberos y policía, camiones de transporte de carga esencial y hasta los aviones que reparten las vacunas contra el Covid.

La última semana, el FBI logró recuperar una gran parte del rescate al detectar las transacciones en criptomoneda que realizaron los secuestradores. La empresa había pagado 75 Bitcoins, que en ese momento equivalían a más de cuatro millones de dólares. Los expertos en ciberseguridad siguieron el rastro del rescate a través de un laberinto de al menos 23 cuentas electrónicas diferentes pertenecientes a DarkSide. De esa manera se incautaron 63,7 Bitcoins, valorados en unos 2,3 millones de dólares (en el mes que transcurrió desde el pago hasta la incautación estas monedas tuvieron una baja considerable en la cotización). “El sofisticado uso de la tecnología para tomar como rehenes a empresas e incluso a ciudades enteras con fines de lucro es decididamente un desafío del siglo XXI, pero el viejo lema de ‘sigue la ruta del dinero’ continúa siendo válido”, dijo Lisa O. Monaco, la vicefiscal general, en una conferencia de prensa en el Departamento de Justicia de Washington.

Apenas unos días más tarde, cuando en las páginas de opinión del Wall Street Journal y el New York Times aparecían reflexiones de analistas sobre si el pago sentaba un mal precedente, otra gran compañía, el mayor procesador de carne del mundo, JBS, sufrió otro ciberataque con pedido de rescate. Dos días más tarde comenzó a escasear la carne en los supermercados. Los responsables, según el FBI, eran los grupos de piratas informáticos rusos REvil y Sokinokibi.

El ex secretario de Defensa, Leon Panetta, fue uno de los primeros líderes de alto nivel en advertir en 2012 que esto sucedería en un discurso que muchos calificaron de hiperbólico. No es que fue un adivino ya que este fenómeno se viene registrando en menor medida desde hace años, y algunas de sus predicciones más graves -un ciberataque que podría hacer descarrilar trenes de pasajeros o, peor aún, trenes cargados de sustancias químicas letales- nunca se cumplieron. Pero la cruda visión que describió, de piratas informáticos que se apoderan de interruptores críticos de un país y contaminan el suministro de agua, se acerca peligrosamente a la realidad que floreció en los últimos días. “Podríamos sufrir un Pearl Harbor cibernético”, dijo en ese momento Panetta

En los últimos meses, los hackers fueron sorprendidos manipulando los controles químicos de una planta de tratamiento de agua en Florida, en lo que parecía ser un intento de contaminar el suministro de agua justo antes del fin de semana de la Super Bowl en Tampa. También el sistema de transbordadores que unen la costa de Massachusetts con la famosa isla de Martha’s Vineyard. Y el hospital del distrito de Villages en Florida, donde vive la mayor comunidad de jubilados de Estados Unidos. Actividades similares fueron detectadas este año en Ucrania, Alemania, Gran Bretaña, Australia e India.

Estos son sólo los ataques que se informan. Muchas empresas prefieren pagar silenciosamente a sus extorsionistas digitales para que no se sepa que sus sistemas carecen de la seguridad suficiente. Y los propios gobiernos atacados intentan ocultarlo para no mostrar debilidades de espionaje. El año pasado se supo que hackers de la agencia de inteligencia rusa S.V.R. logró penetrar los sistemas de cientos de empresas y agencias gubernamentales estadounidenses durante nueve meses antes de ser descubierta. Y, según reconocieron en el Departamento de Seguridad Nacional en Washington, “es muy probable que los agentes extranjeros sigan dentro de nuestras redes”.

Es que el espionaje político y la búsqueda de una fabulosa compensación económica se entremezclan en este fenómeno. “La motivación de los hackers es financiera, pero la motivación de Rusia para permitir que estos grupos existan es política”, explica Alex Stamos, ex jefe de seguridad de Facebook y profesor de la Universidad de Stanford. “De esa manera el Kremlin tiene un doble beneficio porque el dinero que obtienen esas organizaciones queda en la economía rusa”. Algo parecido sucede con los grupos que operan en China, e incluso los que lo hacen desde los Balcanes tienen cierta protección de los gobiernos locales.

“Lo que realmente impedía que la gente ganara decenas de millones de dólares haciendo hacking hace 10 o 15 años, es que era muy difícil sacar el dinero del sistema bancario internacional”, agregó Stamos. “Las criptomonedas cambiaron todo esto. Son fáciles de adquirir por parte de las empresas cuando tienen que pagar, difíciles de rastrearlas y, otra vez, muy fáciles de comercializarlas sin mayores peligros”.

Sergey Pavlovich, un ex ciberdelincuente que en 2008 formó parte de una red de hackers que robó 40 millones de números de tarjetas de crédito y pasó 10 años en la cárcel en su Bielorrusia natal, explicó el funcionamiento de los “ransomware” ruso en una entrevista con ABCNews. “Tenemos un buen dicho aquí: si no robas en Rusia, no tienes problemas, y esto es cierto. Y si le robas a los enemigos de Rusia, mucho menos. Todos los intentos del gobierno estadounidense de extraditar a alguna persona de Rusia nunca tuvieron éxito”, dijo Pavlovich que ahora presenta un popular programa de YouTube desde Moscú, donde habla del submundo cibernético y da consejos sobre cómo evitar ser hackeado. “Con unos buenos equipos, no es tan difícil entrar a sistemas claves en todo el mundo. Los empresarios se asustan mucho y largan el dinero muy rápido. Y si obtienes una buena información, serán los de este lado los que te paguen”, agregó.

El ex jefe de seguridad de Facebook, Alex Stamos explica que los hackers de ransomware son “efectivamente plataformas conglomeradas, de las que proporcionan un montón de herramientas diferentes, y luego permiten que los afiliados hagan el trabajo encima de ellas”. Añade que cada vez se ven más casos de “este modelo `hub-and-spoke´, donde una serie de grupos diferentes son efectivamente proveedores de ransomware como servicio. Incluso, hay gente que encarga los objetivos, de manera que los delincuentes cobran de los dos lados del cliente y de la víctima.”

En la llamada “web oscura” existen programas y utilidades ya preparados a los que un usuario experto en tecnología podría acceder para paralizar la productividad de una empresa, según el Dr. Vikram Sethi, investigador de ciberseguridad y director del Instituto de Estudios de Defensa en la Universidad de Wright. “Este fenómeno de trabajar desde casa que trajo la pandemia de coronavirus creó una nueva generación de hackers que se aprovechan de las facilidades que les dan los empleados que se conectan en forma remota con los sistemas informáticos de sus empresas”, explica. Y agrega que “el número de programas y herramientas que se ponen a disposición en sitios abiertos que la gente puede descargar de Internet y utilizar para penetrar una red, robar información y pedir rescate, aumentó drásticamente”.

El fenómeno es tan extendido y perjudicial para la seguridad y la economía global que ya está en la agenda de las máximas prioridades de la nueva administración demócrata en Washington. La secretaria de prensa de la Casa Blanca, Jen Psaki, dijo que los recientes ataques se discutirán cuando el presidente Joe Biden y su par ruso Vladimir Putin se vean cara a cara la próxima semana en lo que será su primera cumbre en Ginebra, Suiza.